Come è cambiata la percezione del hacker nelle aziende?

Nell’ultimo decennio è completamente cambiata la percezione del ruolo degli hacker, un tempo considerati personaggi pericolosi da tenere distanti, oggi considerati professionisti affermati di cui le aziende private e i governi non possono più fare a meno. L’industria informatica, e più in generale ogni settore che ne beneficia di servizi a contenuto tecnologico, ha maturato la consapevolezza dei rischi riguardanti la presenza di una vulnerabilità in una soluzione software o hardware e della possibilità che la stessa sia sfruttata per compromettere l’intera catena della sicurezza.

L’elevata penetrazione della tecnologia e l’affermarsi di nuovi paradigmi come il mobile, il cloud computing, il social networking oppure l’Internet of Things, hanno trasformato ciascun individuo in un nodo di più ampia rete globale in cui si è sempre online ed quindi esposti agli attacchi di gruppi di criminali informatici oppure di hacker assoldati da governi.

L’analisi del livello di sicurezza per un componente, o per un’intera architettura, è cruciale, per difendersi da hacker dediti al crimine è necessario disporre delle medesime conoscenze ed operare con le medesime tecniche.

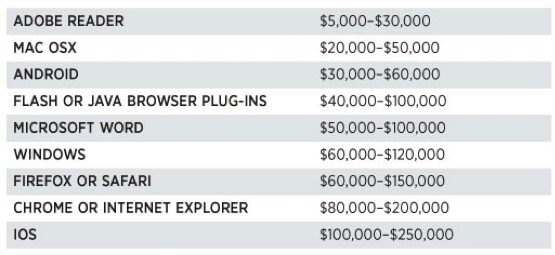

L’imperativo è scoprire la vulnerabilità prima che riescano gli avversai. La conoscenza di una vulnerabilità è divenuta merce preziosa da vendere ad aziende private ed agenzie d’intelligence, con una quotazione stabilita secondo molteplici parametri come la diffusione dell’applicazione vulnerabile oppure il cliente finale interessato all’acquisto (e.g. Governi, entità private). Nella tabella seguente proposta da Forbes sono elencati i prezzi per una vulnerabilità non nota, comunemente indicata con il termine zero-day, nei principali applicativi.

È chiaro che se chi ci attacca ha le metodologie e conoscenze necessarie a “bucare” i nostri sistemi, è necessario cominciare a pensare come un hacker per individuare tempestivamente le falle di sicurezza e il modo in cui possono essere attaccate. Per questa ragione aziende e governi sempre più spesso guardano al mondo dell’hacking underground con interesse, per acquisirne metodologie, strumenti e per reclutare giovani talenti.

Se in mente avete l’immagine romantica dell’hacker solitario, siete realmente fuori strada: sia al soldo di un governo che della criminalità organizzata, questa categoria di professionisti opera con metodiche consolidate e con la consapevolezza del valore economico nel proprio lavoro. Oggi l’hacker opera principalmente mosso da ragioni economiche, ad eccezione degli hacktivist che agiscono per esprimere il proprio dissenso politico/sociale.

Piccola nota: siamo soliti utilizzare termini come “black hat” e “white hat”, indicando con il primo un esperto informatico che opera con intenti malevoli mentre il secondo come un professionista che utilizza le proprie capacità per fini etici.

Dicevamo quindi che gli hacker piacciono alle aziende ma, non dimentichiamolo, anche al crimine organizzato che, constatate le potenzialità del cybercrime, sempre più spesso si rivolge a questi professionisti. Tanto che, di recente, anche il direttore dell’Europol Rob Wainwright ha espresso la sua preoccupazione per l’avvicinamento di giovani professionisti al mondo del crimine informatico, un sistema che esercita grande richiamo tra gli adolescenti per i facili guadagni e la scarsa percezione del reato.

L’hacking è legale?

Per dirlo in parole povere, l’hacking finalizzato alla valutazione del livello di sicurezza di soluzioni informatiche, prodotti ed architetture di una entità committente, e che scongiura ogni tipo di danno a persone e terze parti, è legale. Ovviamente è necessario regolare l’attività informando il proprietario della struttura che è sotto analisi, dichiarando la tipologia di test che si intende condurre ed esponendo quali possano essere i rischi derivanti dall’attività di test.

Come assumere un hacker e quanto costa?

Se cerchiamo un professionista pronto a delinquere non possiamo che rivolgerci al mercato dell’underground, reti di anonimato come Tor ed I2P, ma anche forum specializzati su internet. Sono “luoghi” frequentati da hacker che offrono i propri servizi a prezzi estremamente variabili. Per hackerare un sito web, ad esempio, si potrebbe spendere da qualche centinaia di dollari a poco più di un migliaio, mentre per violare un account di posta Gmail oppure un profilo Facebook potrebbero bastare poche centinaia di dollari.

Fate attenzione, però: molte delle offerte sono frodi e per questo motivo molti preferisco rivolgersi a veri e propri e-commerce del crimine in cui una entità di terza parte garantisce che il servizio venga eseguito e pagando l’hacker solo a compimento del suo lavoro, questa prassi è indicata con il termine di “escrow.” Il vantaggio di questi “black market” risiede anche nel processo di reputazione che implementano mediante feedback, un hacker che ha eseguito molti lavori con successo avrà una reputazione elevata attestata da numerosi feedback.

Questi tuttavia sono quelli che in gergo sono definiti “pesci piccoli”, esistono infatti vere e proprie organizzazioni criminali che con il proprio operato potrebbero mettere in ginocchio un’azienda ed addirittura un governo. In tal caso, ovviamente, i costi per i loro servizi lievitano in maniera esorbitante, parliamo di milioni di euro e credetemi c’è da averne paura!

Vi lasco con uno spunto di riflessione … e se le aziende cominciassero ad assumere hacker non solo per difesa, ma anche per attaccare a loro volta chi li aggredisce? Il far west digitale è già realtà.

Mio marito ha cancellato frequentemente tutti i messaggi negli ultimi due giorni dal suo telefono e non sapeva che lo stavo spiando, poi gli ho chiesto perché stava cancellando tutti i messaggi dal suo telefono, ma ha affermato che la sua memoria del telefono era pieno e aveva bisogno di più spazio. Immediatamente sono andato alla ricerca di un hacker che potesse farmi cancellare informazioni e contenuti dal telefono di mio marito e fortunatamente per me mi sono imbattuto in questo rispettabile hacker etico Me Fred, questo hacker ha fatto il lavoro per me e mi ha fornito risultati e ho visto che mio marito mi ha mentito. Stava semplicemente cancellando tutte le foto, i registri delle chiamate, le chat e i messaggi di testo tra lui e il suo amante segreto, quindi non potrò vedere cosa ha fatto alle mie spalle. Grazie a Dio per gli hacker affidabili che sono pronti ad aiutare. Devo dire che sono davvero impressionato dai servizi che ho ricevuto da The hacker Detective e sono qui per ringraziarlo molto: contattalo su techspywiz @gmail com