Gli sviluppatori di Joomla, nota piattaforma di content management system, hanno rilasciato recentemente una patch di sicurezza (3.6.4) che sembra andare a coprire una serie di vulnerabilità abbastanza critiche riferite a Account Creation, Elevated Privileges e Account Modifications.

Appena rilasciata la patch è stato possibile risalire, tramite le differenze di codice tra la precedente versione e quella appena rilasciata, quali erano i componenti del cms impattati. Questa operazione permette anche ad un eventuale attaccante di creare un exploit valido per sfruttare le vulnerabilità scoperte.

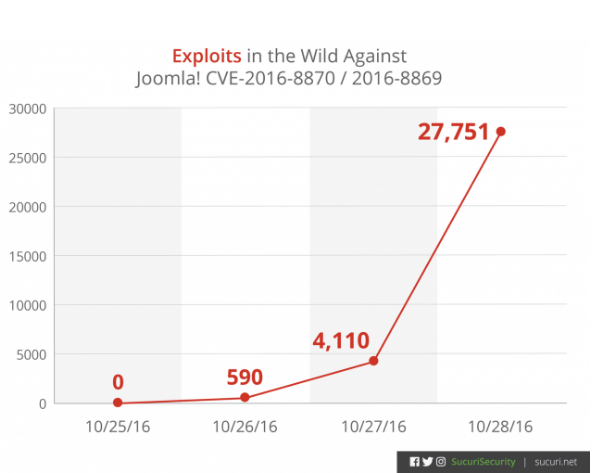

Secondo un articolo di Securi, una delle firme di sicurezza che si occupa di Web security, dopo appena 36 ore dal rilascio della patch, era già possibile verificare in rete attacchi che sfruttavano le vulnerabilità appena patchate.

La CVE-2016-8870 e la CVE-2016-8869 sono le vulnerabilità più critiche: la prima permette di creare un utente arbitrario sfruttando una classe utilizzata per rendere retrocompatibile il componente; la seconda consente di elevare i privilegi fino a diventare amministratore. Combinati insieme permettono la compromissione totale della piattaforma.

Per verificare se il proprio sito è stato vittima di questo attacco è possibile cercare nei log del webserver questa stringa:

POST /index.php?option=com_users&task=user.register HTTP/1.1″

Tale stringa sta a significare che qualcuno ha tentato di creare un utente sul cms. Se ancora non avete aggiornato alla nuova versione e nel vostro log ed è presente questa stringa nei log sarebbe utile andare a controllare eventuali utenti creati recentemente e verificarne la loro attendibilità.

Tool massivo in the wild

A seguito del rilascio del primo exploit, è stata verificata in rete la presenza di alcuni tool massivi. I tool massivi si occupano di eseguire operazioni di ricerca e attacco automatiche eseguendo l’exploit sui target vulnerabili, arrivando a violare quanti più target nel minor tempo possibile. I primi attacchi sono stati effettuati da IP geolocalizzati in Romania. Uno dei tool intercettati andava a creare l’utente db_cfg con password fsugmze3.

Se non avete ancora aggiornato il vostro sito Joomla, verificate se negli utenti creati recentemente è presente “db_cfg”. In tal caso eliminatelo e eseguite delle verifiche di sicurezza sul vostro server.

Un secondo tool massivo individuato, creava utenti con username e password casuali. Tutti gli utenti creati con questa modalità avevano come pattern comune l’email [email protected].

Quale l’impatto dell’attacco a Joomla?

Di seguito possiamo vedere quale è stato l’impatto provocato da queste due vulnerabilità sulla rete.

Questo ci insegna che chi attacca è quasi sempre in vantaggio rispetto a chi si difende. E’ bene non eseguire gli upgrade delle versioni del proprio cms senza andare a verificare anche se c’è stata una compromissione nelle ore precedenti.

La velocità di reazione della comunità criminale rispetto a rilasci software così importanti deve insegnare a chi si difende a non escludere già dopo poche ore la possibilità di un’eventuale intrusione.

Facebook Comments