Social, mobile, cloud e mobile: sono questi i pilastri della cosiddetta Third Platform, Terza piattaforma, che molti considerano le tecnologie che imporranno un cambio di passo all’intero ecosistema dell’Internet Of Everything. La progressiva migrazione verso la Terza Piattaforma, infatti, pone una serie di sfide importanti per la sicurezza, specialmente se consideriamo l’enorme impatto dei dispositivi connessi legati all’Internet of Everything: 50 miliardi di oggetti connessi alla rete entro il 2020 implicherà un aumento della superficie d’attacco non ignorabile per le aziende. Come proteggere le proprie infrastrutture, le proprie tecnologie e in definitiva i propri dati in un mondo così interconnesso e mutevole? Di certo serve un cambiamento radicale di prospettiva.

Come procede “la lotta” alle minacce informatiche?

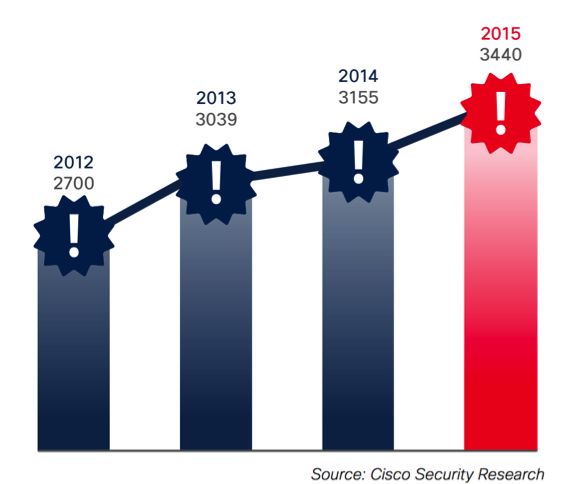

Non benissimo: i pirati informatici stanno rapidamente affinando le loro capacità di sviluppare e distribuire malware che possono buttare giù le difese delle aziende ed eludere i servizi di rilevamento; dall’altra parte le società impegnate nella cyber security stanno compiendo grossi sforzi per innovare al medesimo ritmo, al fine di ridurre gli impatti delle minacce e prevenire i rischi, ma il livello di sfida è molto alto e spesso gli hacker sono molto più avanti delle aziende.

Secondo il Cisco Midyear Security Report 2015, con la digitalizzazione del business, la digital trasformation e l’avvento dell’Internet of Everything, i malware e gli attacchi diventeranno ancora più pervasivi, grazie all’aumento considerevole della superficie d’attacco. Gli esperti di sicurezza Cisco affermano che la necessità di implementare soluzioni predittive porterà a cambiamenti significativi nel settore della sicurezza entro i prossimi cinque anni. Vedremo un forte consolidamento del settore e una tendenza a sviluppare architetture di difesa dagli attacchi integrate che forniranno visibilità, controllo e soluzioni di intelligence.

Infine bisogna anche considerare che le vulnerabilità dell’universo dell’Internet of Things possono avere forti ricadute anche nel mondo fisico: un esempio è l’ormai noto hacking alla Jeep Cherokee effettuato da Charlie Miller e Chris Valasek (due figure molto note nel panorama dell’hacking mondiale) che hanno preso il controllo a distanza del veicolo in autostrada. Si è trattato di un duro colpo per l’industria delle auto connesse che ha avuto però il merito di rivelare che i tradizionali mezzi per la difesa dagli attacchi informatici non bastano più.

L’evoluzione della sicurezza: la componente temporale come chiave di difesa

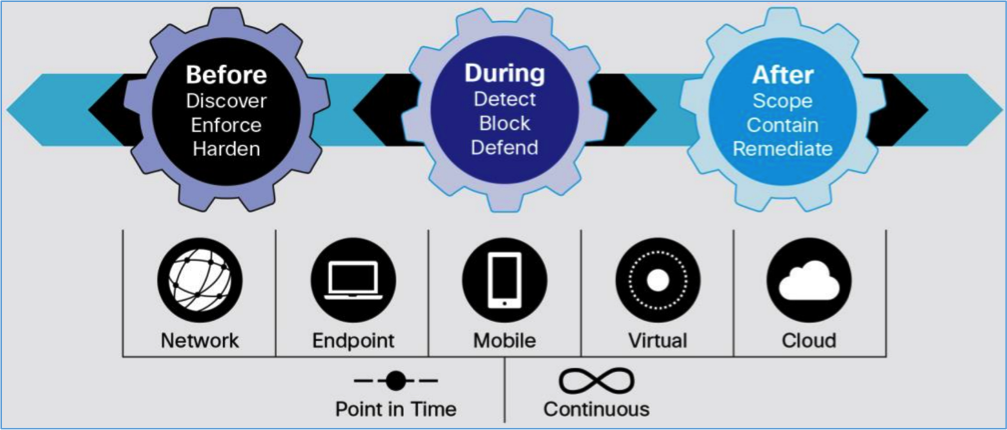

Dato questo contesto di instabilità, non sarà più possibile “semplicemente” prevedere gli attachi: l’universo IT ha raggiunto un punto di tale complessità e velocità evolutiva che è sostanzialmente impossibile rimanere aggiornati su tutte le vulnerabilità a cui può essere soggetta un’azienda o una qualunque organizzazione; bisogna purtroppo fare i conti con l’idea che le violazioni saranno talmente frequenti da diventare quasi inevitabili. Proprio su questa concezione si basa l’evoluzione delineata di recente da Cisco: il passaggio graduale da un sistema puntuale di rilevazione e difesa ad un modello che è anche in grado di analizzare il prima, il durante e il dopo degli attacchi informatici durante un continuum temporale che non prevede interruzioni.

In sostanza, secondo Cisco le aziende devono necessariamente cambiare punto di vista: non è possibile ancora pensare di risolvere il problema delle minacce informatiche attraverso un sistema di “point-in-time” basato su un puzzle di tecnologie differenti per rispondere a minacce sempre diverse; al contrario, bisognerà riconsiderare l’approccio verso un sistema olistico in grado di gestire in modo armonico malware, antivirus e tutta la tecnologia di difesa in modo continuativo. In dettaglio, la gestione del tempo in riferimento agli attacchi dovrà seguire questo schema:

- Prima: è la fase preliminare in cui si cerca di scoprire quali sono le nuove potenzali minacce che affollano la rete al fine di prendere contromisure adeguate;

- Durante: è il momento in cui avviene un attacco informatico in cui bisogna innanzitutto rivelarlo, per poi bloccarlo e mettere in sicurezza i dati sensibili;

- Dopo: è la fase dell’azione retrospettiva, nella quale si cerca di comprendere lo scopo dell’attacco e chi c’è dietro, si fa una stima del danno e si cerca di rimediare alle problematiche che sono nate a causa dell’infiltrazione.

“L’IoE sta introducendo nuove preoccupazioni di sicurezza informatica, aggiungendo una miriade di dispositivi eterogenei, nuovi protocolli e aumentando enormemente il traffico di rete. Queste modifiche aumentano la superficie complessiva delle minacce nelle enterprise e aggiungono nuovi tipi di rischi che vanno oltre le risorse IT e i dati sensibili. Questo aggraverà certamente il panorama delle minacce, portando a nuovi tipi di violazioni. Le grandi organizzazioni non solo dovranno farsi carico di gestire i nuovi rischi, ma anche di diventare più sensibili al modo in cui queste minacce vengono gestite,” ha dichiarato Stefano Volpi, Area Sales Manager, Global Security Sales Organization (GSSO), Cisco.

“Chi si occupa di sicurezza deve avere un piano per l’IoT,” prosegue Volpi. “Affrontare la sicurezza dell’Internet delle cose non sarà facile perché introduce nuove tecnologie, nuovi processi e cambiamenti culturali. Man mano che l’IoT crescerà, le aziende avranno bisogno di servizi di protezione dell’identità basati sui dispositivi, controlli di accesso alla rete dettagliati e granulari, servizi di segmentazione dinamica della rete, funzioni di analisi dei big data della security con intelligence delle minacce integrata, e la possibilità di attuare azioni di bonifica automatizzate, secondo una logica che estenda il controllo a prima, durante e dopo un attacco.”

In conclusione, per proteggere tutti i pilastri della Terza Piattaforma (social, mobile, cloud e dati) è necessario sviluppare un approccio nel quale non ci si può illudere di poter bloccare tutte le infiltrazioni e gli attacchi informatici, ma si può scegliere di attivare una modalità con la quale sviluppare analisi continue, anche in seguito agli attacchi, al fine di studiare e comprendere le minacce e anche limitare e rimediare ai danni ricevuti.

Facebook Comments