«Nessuna domanda è più difficile di quella la cui risposta è ovvia.»

George Bernard Shaw

Cosa significa “Google Dorking”

Per “Google Dorking” (o “Google Hacking”) s’intende quell’insieme di tecniche di ricerca avanzate, applicate al motore di ricerca Google – come ad altri motori – e ascrivibili all’ambito dell’OSINT, utili per:

- localizzare informazioni che le organizzazioni di qualsiasi tipo, pur non intenzionalmente, hanno reso pubblicamente disponibili

- rilevare vulnerabilità da utilizzare per successivi attacchi informatici

Cercando specifici tipi di file o parole chiave, qualsiasi malintenzionato può far emergere informazioni quali username, password, liste di indirizzi e-mail, documenti “sensibili”, coordinate bancarie e, come detto, vulnerabilità di siti web. La potenza di tali tecniche di ricerca ha spinto i “Federali” statunitensi a rendere pubblico un avviso su questo tema “Malicious Cyber Actors Use Advanced Search Techniques” nell’estate del 2014.

In sostanza il “Google Dorking” serve a potenziare le capacità del motore di ricerca e a rendere più mirate, specifiche, accurate e approfondite le attività che svolge, dietro le quinte, nelle frazioni di secondo che intercorrono fra la pressione del tasto invio e l’arrivo dei risultati. Immaginate di avere a disposizione ogni giorno, grazie a Google, un setaccio che nel mare di informazioni disponibili vi aiuta ad ottenere ciò che vi occorre, il “dorking” permette non solo di restringere le maglie del retino, ma di dare a queste maglie quella particolare forma utile a trattenere i soli oggetti che ci interessano maggiormente.

Il cuore della tecnica in esame è proprio la dork query, ossia quella stringa di caratteri che comprende operatori di ricerca avanzati (normalmente non utilizzati dall’utente “medio”) quali ad esempio:

- site: filtra i risultatati restituendo solo i file o documenti situati in uno specifico sito o appartenenti ad un determinato dominio (ad esempio site:nyc.gov)

- intitle: filtra i risultati restituendo solo le pagine che contengono una specifica frase nel titolo (ad esempio intitle:index.of mp3)

- filetype: seguito tipicamente da un’estensione (PDF, XLS, DOC, TIF) restituisce nei risultati solamente i file con l’estensione indicata (ad esempio site:nyc.gov filetype:doc)

- intext: ricerca contenuti che includano una certa parola chiave, restringendo la ricerca al corpo della pagina ignorando tutto il resto. (ad esempio allintext: cybercrime)

La lista degli operatori potrebbe proseguire. Ma per ottenere una lista esaustiva è sufficiente fare qualche ricerca su Google!

Quali sono i rischi?

È evidente come questa tecnica possa restituire informazioni che normalmente sono difficili da reperire attraverso le semplici “query” che effettuiamo ogni giorno per cercare un ristorante o l’orario di inizio di uno spettacolo. In sostanza il “dorking” permette non solo di raffinare le proprie ricerche, ma consente a chiunque di accedere ad informazioni la cui divulgazione non è prevista e che non sono state adeguatamente protette. Le informazioni così ottenute possono poi essere utilizzate per attività illegali, non escluso lo spionaggio industriale, il furto di identità o il “cyberstalking”.

L’accesso a documenti nati per rimanere ad uso interno può poi portare ad ottenere ulteriori informazioni sensibili: si pensi ad esempio ai metadati che possono rivelare più di quanto lo stesso autore del documento possa immaginare.

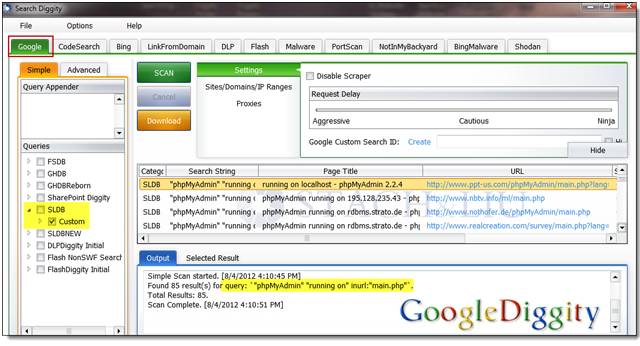

Come si è visto gli operatori disponibili sono diversi e possono essere utilizzati aggregandoli, aumentandone così in maniera sostanziale la potenza. Se a questo punto dell’articolo avrete già fatto qualche ricerca, potreste esservi imbattuti nella richiesta di CAPTCHA da parte di Google, tale richiesta mira a dimostrare che le molteplici richieste provenienti da uno stesso indirizzo IP non sono opera di un “robot” bensì di un essere umano. Ovviamente anche a questo problema esistono soluzioni: pacchetti software che automatizzano, potenziano e ingegnerizzano il “Google Dorking” evitando con tecniche di “proxying” le richieste di CAPTCHA.

È interessante nel campo dell’automazione delle ricerche il “Google Hacking Diggity Project“: nella pagina contenuta nel link potrete trovare tutte le informazioni relative a questo potente front-end.

La consapevolezza delle aziende e i casi emblematici

Come molti dei contributi che fanno parte della rubrica ABC della sicurezza anche questo non mira ad essere un manuale sull’argomento, bensì si propone come uno strumento di sensibilizzazione su determinate tematiche nei confronti dei privati cittadini e delle organizzazioni.

Conoscere il Google Dorking deve servire alle aziende a comprendere che potrebbero divulgare in maniera inconsapevole più informazioni del dovuto e del necessario; tali fuoriuscite involontarie potrebbero esporre le aziende stesse a pericoli riguardanti la confidenzialità delle informazioni e potrebbero altresì mettere in mano agli attaccanti elementi preziosi per rilevare specifiche vulnerabilità nei sistemi e nella rete dell’organizzazione.

Ho nominato esplicitamente la rete e i sistemi (server di qualsiasi tipo) perché, oltre ai file e ai documenti, la massima attenzione andrebbe dedicata alla protezione di apparati a volte trascurati come telecamere e stampanti: attenzione a non esporre su Internet tali dispositivi e se si è costretti a farlo occorre prendere le dovute contromisure. Si ricordi infatti che anch’essi sono localizzabili e individuabili con precisione tramite il Google Dorking.

Basti pensare che esistono “dork” preconfezionati per gli scopi più diversi: per cercare liste di password, per localizzare siti potenzialmente proni ad attacchi di tipo SQL Injection, liste di utenti, particolari versioni di web server o ftp server.

Gli eventi più emblematici e assurti agli onori della cronaca sono l’incidente del 2011 che colpì l’Università di Yale e che provocò la divulgazione di 43mila social security number (mal) custoditi su un server FTP esposto su Internet e reso rintracciabile attraverso il dorking e il caso del 2013 in cui una vulnerabilità della piattaforma per la gestione di forum vBulletin mise alla mercé dei black hacker 35mila siti localizzabili anch’essi tramite tecniche di dorking.

Come possono proteggersi le aziende?

Le aziende dovrebbero seguire alcuni fondamentali suggerimenti:

- Minimizzare (o evitare) la pubblicazione di informazioni sensibili sul Web, se non è possibile evitare la pubblicazione le informazioni devono essere protette da password e crittografate. Occorre domandarsi: quali informazioni hanno troppo valore o sono troppo rischiose se divulgate? Esempi potrebbero essere: file personali, profili di clienti e fornitori, informazioni amministrative e finanziarie. Se proprio non possiamo rinunciare alla pubblicazione, ripeto il consiglio di crittografare i dati e, tramite i file robots.txt, rendere il sito che li contiene inaccessibile ai Googlebot in modo che il sito stesso non risulti indicizzato e non compaia nelle ricerche pubbliche. Esistono strumenti resi disponibili da Google ai webmaster per rimuovere interi siti, specifici URL, copie cache e intere directory dall’indice di Google.

- Effettuare controlli di routine, manualmente o tramite query predefinite (come è possibile fare tramite il Google Hacking Database), per rilevare se informazioni sensibili o vulnerabilità relative alla propria azienda risultano pubbliche. Ad esempio: digitate nella casella di ricerca di Google “site:azienda.org filetype:xls” (sostituendo ovviamente azienda.org con il dominio della propria azienda) e verificate se la ricerca restituisce informazioni sensibili. Ripetete poi l’operazione con altri tipi di file e estensioni (DOC, PDF, PPT)

- Se vengono rilevate informazioni divulgate impropriamente, dovrà poi essere cura del webmaster eliminarle oltre che dal sito anche dalla cache del motore di ricerca.

- Per quanto riguarda i documenti e i metadati in essi contenuti, sarebbe buona norma procedere alla document sanitization dei documenti stessi in modo che solo il contenuto che si intende divulgare venga reso pubblico e nulla di più.

- Sottoporre il vostro sito all’esame di un vulnerability scanner (attenzione in questo caso ai possibili effetti collaterali, non ultimo quello di far scattare qualche allarme in chi si occupa di controllare la sicurezza della vostra rete).

(Foto di Alexandre Dulaunoy, CC-BY-SA 2.0)

Facebook Comments